Kupując nowy telefon lub tablet, użytkownik zwykle otrzymuje urządzenie obsługujące technologię NFC, ale często nawet nie zdaje sobie sprawy z zalet tej technologii. Warto wiedzieć, czy płatność NFC jest bezpieczna i jak ją skonfigurować, aby można było płacić bez kontaktu.

Spis treści

- 1 Co to jest NFC?

- 2 Jak działa NFC?

- 3 Jak włączyć NFC? Jak sprawdzić, czy w smartfonie jest moduł?

- 3.1 Metoda 1. Karta kredytowa Android

- 3.2 Metoda 2: Tagi NFC

- 3.3 Metoda 3. Android Beam

- 3.4 Metoda 4. Pierścień lub bransoletka NFC

- 3.5 Inne opcje

- 4 Zabezpieczenia NFC

- 5 mitów i badań dotyczących bezpieczeństwa NFC

- 5.1 Odległość

- 5.2 Kryptografia

- 5.3 Kwota zakupu

- 6 Wniosek

Co to jest NFC??

Jest to technologia przesyłania informacji na krótkie odległości, łącząca czytnik i kartę inteligentną w jednym urządzeniu. Ta ostatnia to plastikowa karta ze znakiem RFID, dzięki której ludzie przechodzą przez bramki obrotowe do biura i otwierają drzwi. Bilety w stolicy transportu publicznego lub karta bankowa z płatnością zbliżeniową to karta inteligentna.

Zainstalowany jest w nim mikroczip, który w momencie dotknięcia czytnika (kołowrót biurowy lub maszyna jakiejś instytucji) wymienia informacje w ciągu kilku sekund. Mówiąc najprościej, przekazuje informacje o swoim właścicielu do systemu bezpieczeństwa lub umożliwia wypłatę określonej kwoty środków.

Ten mikrochip nazywa się Secure Element i jest zintegrowany z telefonem przez producenta lub umieszczony na nośniku SD lub karcie SIM. Z kolei blok NSF jest instalowany wyłącznie w fabryce producenta i pełni rolę opcji kontrolera. Mówiąc najprościej, administruje tym modułem.

Jak działa NFC?

Podłącz smartfon do maszyny, aby płacić za towary znacznie wygodniej niż w przypadku posiadania w kieszeni dwóch kart kredytowych.

Technologia działania NFC (Near Field Communication lub Short Range Communication) opiera się na połączeniu 2 cewek elektromagnetycznych, z których jedna znajduje się odpowiednio w smartfonie, a druga odpowiednio w maszynie. Aby rozpocząć relację, oba urządzenia powinny znajdować się w odległości nie większej niż 5 cm od siebie.

Czy korzystasz z NFC??- Tak, i jest to bardzo wygodne 73%, 16 głosów 16 głosów 73% 16 głosów - 73% wszystkich głosów

- Nie, martwię się o bezpieczeństwo 18%, 4 głosy 4 głosy 18% 4 głosy - 18% wszystkich głosów

- Dlaczego wszystko to jest potrzebne, gotówka jest znacznie wygodniejsza 9%, 2 głosy 2 głosy 9% 2 głosy - 9% wszystkich głosów

Jak włączyć NFC? Jak sprawdzić, czy w smartfonie jest moduł?

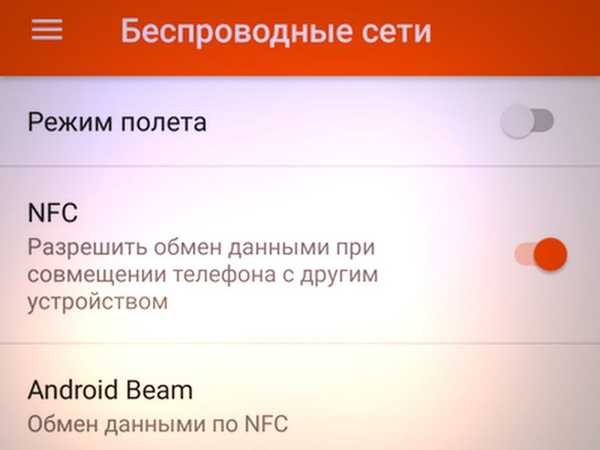

Wszystko jest dość łatwe. Aby zrozumieć, czy na telefonie lub tablecie użytkownika z systemem Android jest zainstalowany moduł NFC i go aktywować, użytkownik musi przejść do „Konfiguracja” - „Komunikacja bezprzewodowa” - „NFC”.

Jeśli użytkownik nie ma tej wartości w menu, NFC jest nieobecny w jego smartfonie.

Metoda 1. Karta kredytowa Android

Jeśli użytkownik ma zły nawyk wszędzie i stale zapomina własnej karty kredytowej, to w tej sytuacji, jeśli jego gadżet jest wyposażony w moduł NFC, ma on możliwość uczynienia z własnego telefonu prawdziwej karty kredytowej. Odbywa się to w następujący sposób:

- Po pierwsze potrzebujesz karty kredytowej obsługującej technologię paypass;

- Konieczne jest zainstalowanie programu (klienta) banku użytkownika, w którym karta jest wykonana na smartfonie;

- Otwórz zainstalowany program, znajdź parametr odpowiedzialny za NFC i wybierz go. Następnie umieść kartę kredytową z tyłu telefonu lub tabletu, aby ją policzyć;

- Po udanym odczycie użytkownik otrzyma SMS-em hasło składające się z 4 cyfr, które należy zapisać. Ten kod PIN należy wprowadzić, gdy użytkownik płaci telefonem lub tabletem.

Twórcy modułu twierdzą, że jego użycie jest bezpieczne, ponieważ:

- Użytkownik musi zawsze przed zakupem wprowadzić kod PIN.

- Zasięg mikroprocesora NFC wynosi tylko 10 cm (w rzeczywistości jeszcze mniejszy).

Metoda 2. Tagi NFC

Typowa sytuacja: osoba obudziła się, zjadła śniadanie, spojrzała na zapasy w lodówce i otworzyła program Kup Baton lub Google Keep, aby dodać do listy to, co musisz kupić. Następnie wychodzi z mieszkania i włącza sieć komórkową, wsiada do samochodu i aktywuje GPS, Bluetooth, aby bezpiecznie dostać się do miejsca pracy. Tam przełącza smartfon w tryb wibracji i otwiera „Evernote”.

Dzisiaj wszystkie te działania nie mogą być wykonywane mechanicznie, ale w trybie automatycznym dzięki tagom NFC.

Co jest do tego potrzebne:

- Zainstaluj NFC ReTAG.

- Znajdź tagi NFC lub, jeśli użytkownik ma zbliżeniowe karty płatnicze na metro lub transport publiczny, a może dawno zapomniane lub nieużywane karty bankowe obsługujące Pay Pass.

- Otwórz NFC ReTAG, zeskanuj kartę lub tag, dodaj ją i nazwij jak chcesz.

- Następnie musisz wybrać akcję, która zostanie wykonana na smartfonie, gdy użytkownik przymocuje ją do znaku, i naciśnij klawisz „Akcja”.

- Utwórz akcję, na przykład uruchom program Kup batutę.

Po utworzeniu akcji przez użytkownika możesz dołączyć kartę lub etykietę do lodówki (lub położyć ją obok). Od tego momentu, za każdym razem, gdy użytkownik wchodzi do kuchni, ma on możliwość natychmiastowego uruchomienia programu Kup Baton i zapisania przypomnienia z listą wymaganych zakupów.

Przykład! Kiedy osoba wsiada do samochodu, jest w niej znak, po zeskanowaniu, który GPS jest automatycznie aktywowany i Bluetooth jest otwarty.

Jak to zrobić?

- Musisz zeskanować kartę lub tag, nazwij ją.

- Wyznacz akcję - uruchom program GPS, a także otwórz bezprzewodową transmisję informacji Bluetooth.

Rada! Etykietę najlepiej zostawić w samochodzie, aby nie zapomnieć o skanowaniu jej za każdym razem, gdy wsiadasz do samochodu.

Jeśli smartfon ma prawa rootowania, zwiększy to również możliwość używania tagów NFC, a osoba będzie miała więcej „chipów” do automatyzacji procesów na telefonie lub tablecie.

Metoda 3. Android Beam

Jest to metoda przesyłania danych (podobna do Bluetooth) przy użyciu mikroprocesora NFC. Ważne jest, aby pamiętać, że szybkość wymiany danych za pomocą Android Beam jest bardzo mała, dlatego zaleca się, aby używać go wyłącznie do przesyłania niewielkiej ilości tekstu lub linków.

Aby to zrobić, musisz:

- Naciśnij klawisz „Rozwiń”;

- Zbliż oba urządzenia do siebie;

- Kiedy obraz na wyświetlaczu urządzenia nadawczego zmniejszy się, kliknij go, aby rozpocząć przesyłanie.

Metoda 4. Pierścionek lub bransoletka z NFC

Inteligentna bransoletka lub pierścionek z opcją NFC to innowacyjny projekt deweloperów z Chin, który jest odpowiedni dla telefonów działających na różnych systemach operacyjnych. Bransoletę można wybrać dla dowolnej wielkości dłoni (podobna sytuacja z pierścionkiem). Waga urządzenia jest bardzo mała, ale najważniejsze jest to, że w pełni obsługuje technologię NFC.

Rolę układu, na przykład w urządzeniu BFC Band 3, odgrywa wyspecjalizowany układ. Za pomocą tego drugiego inteligentna bransoletka pomaga telefonowi przesyłać informacje przez kanał bezdotykowy, zachowując w ten sposób wysokie bezpieczeństwo. Informacje na urządzeniu można przepisać nieograniczoną liczbę razy.

Bransoletka przechowuje informacje rozliczeniowe, rekordy i inne dane osobowe. Wyświetlanie informacji nie jest trudne - wystarczy przymocować bransoletkę do wyświetlacza telefonu. W ciągu kilku sekund nawiąże połączenie ze smartfonem i wyłączy blokadę wyświetlacza, a także odegra rolę klawisza skrótu. Na przykład po przyniesieniu bransoletki do telefonu program aparatu, sieci lub sieci społecznościowej natychmiast się aktywuje.

Inne opcje

Moduły NFC znajdują się na etykietach w sklepach lub w muzeach na tabliczkach informacyjnych, podczas których użytkownik zostanie przeniesiony na stronę z pełnymi danymi na temat produktu lub stojaka.

Bezpieczeństwo NFC

Dla użytkowników, którzy używają kart zbliżeniowych przez długi czas, nie ma sensu rozmawiać o tym, czym jest technologia NFC. Ta metoda płatności jest bezpieczniejsza niż zwykła metoda aktywacji karty PIN w urządzeniu, ponieważ nikt nie widzi kodu. Nawet jeśli telefon zostanie skradziony, złodziej nie będzie w stanie wyciągnąć więcej niż tysiąc rubli z karty ze względu na obowiązujące na całym świecie limity ograniczeń kwot w transakcjach zbliżeniowych.

W niektórych mediach istnieją dowody na to, że hakerzy stworzyli terminale używane w zatłoczonych miejscach, kradnąc fundusze. Ale dzieje się tak tylko wtedy, gdy telefon jest odblokowany..

Zalecenie! Jeśli atakującemu nadal udało się wypłacić środki nielegalnie, właściciel konta ma zawsze możliwość udania się do instytucji bankowej i skontaktowania się z nimi z prośbą o śledzenie przepływu pieniędzy. Saldo hakera zostanie natychmiast znalezione i zwrócone właścicielowi, jeśli porywacz jeszcze się nie wykorzystał.

Mity bezpieczeństwa i badania NFC

Aby dokładnie zrozumieć wszystko, poniżej znajdują się wszelkiego rodzaju mity, plotki i prawdziwe sytuacje związane z bezpieczeństwem technologii NFC.

Odległość

Karty zbliżeniowe służą do przesyłania informacji w technologii NFC, podkategorii RFID. Na karcie kredytowej znajduje się procesor i antena, które odpowiadają na żądanie terminala rozliczeniowego na częstotliwości radiowej 13,56 MHz. Różne systemy płatności wykorzystują własne standardy, na przykład Visa Pay Wave lub MasterCard Pay Pass. Ale wszystkie opierają się na prawie tej samej zasadzie..

Odległość transmisji informacji z wykorzystaniem NFC zmienia się w ciągu kilku cm, w związku z czym pierwszy poziom bezpieczeństwa jest fizyczny. W rzeczywistości czytnik należy zbliżyć do karty kredytowej, co jest raczej trudne do potajemnego wdrożenia.

Można jednak stworzyć niezwykły czytnik, który działa na duże odległości. Na przykład naukowcy z University of Surrey w Wielkiej Brytanii pokazali technologię odczytu danych NFC w odległości około 80 cm dzięki praktycznemu skanerowi.

Ten gadżet naprawdę potrafi potajemnie „przesłuchiwać” karty zbliżeniowe w minibusach, centrach handlowych, lotniskach i innych popularnych miejscach. Na szczęście w wielu krajach odpowiednie karty kredytowe znajdują się w portfelu każdej drugiej osoby.

Niemniej jednak można pójść znacznie dalej i obejść się bez skanera i osobistej obecności. Kolejne niecodzienne rozwiązanie problemu z zasięgiem zaprezentowali hakerzy z Hiszpanii. R. Rodriguez i H. Villa, którzy wygłosili wykład na spotkaniu Hack In The Box.

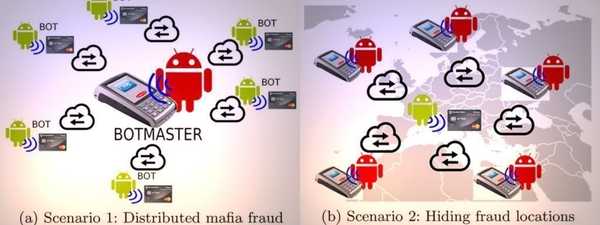

Większość nowych telefonów z Androidem jest wyposażona w jednostkę NFC. Jednocześnie gadżety często znajdują się w pobliżu torebki - na przykład w jednym plecaku. Villa i Rodriguez opracowali koncepcję trojana (wirusa) na Androida, zmieniając telefon ofiary w rodzaj przekaźnika sygnału NFC.

W momencie, gdy zainfekowany smartfon znajduje się obok zbliżeniowej karty kredytowej, wysyła do hakerów sygnał o zasięgu operacji za pośrednictwem sieci. Atakujący uruchamiają zwykły terminal do płatności i dołączają do niego własny telefon NFC. Dlatego most jest „zbudowany” za pomocą sieci między terminalem a kartą NFC, która może znajdować się w dowolnej odległości od siebie.

Wirus można przenosić w zwykły sposób, na przykład w konfiguracji z „zhakowanym” płatnym programem. Wszystko, czego potrzeba, to system operacyjny Android w wersji 4.4 lub nowszej. Prawa rootowania nie są wymagane, są jednak zalecane, aby wirus mógł działać nawet po zablokowaniu ekranu urządzenia.

Kryptografia

Oczywiście udanie się na mapę to 50% sukcesu. Następnie konieczne jest przełamanie znacznie silniejszej bariery opartej na kryptografii..

Operacje zbliżeniowe są chronione tym samym standardem EMV co karty procesorowe. Jeśli porównamy go ze ścieżką magnetyczną, którą można faktycznie skopiować, taki ruch nie będzie działał z procesorem. Na żądanie terminalu układ za każdym razem tworzy jednorazowy klucz. Możliwe jest przechwycenie takiego klucza, jednak będzie on już nieodpowiedni dla następnej operacji.

Naukowcy zajmujący się obroną wielokrotnie wątpili w bezpieczeństwo EMV, ale do dnia dzisiejszego nie znaleziono sposobów na obejście ochrony..

Nawiasem mówiąc, jest jedno zastrzeżenie. W zwykłej wersji bezpieczeństwo kart procesorowych opiera się na kombinacji kluczy kryptograficznych i osoby wprowadzającej kod PIN. W procesie operacji zbliżeniowych kod PIN najczęściej nie jest potrzebny, więc pozostają tylko klucze kryptograficzne procesora karty i terminala.

Kwota zakupu

Istnieje inny poziom bezpieczeństwa - limit maksymalnej liczby operacji bezdotykowych. To ograniczenie w konfiguracji urządzeń końcowych określa nabywca (bank), który kieruje się poradami systemów płatniczych. W Rosji maksymalna kwota płatności wynosi tysiąc rubli, aw Ameryce próg wynosi 25 USD.

Duża kwota płatności zostanie odrzucona lub urządzenie zacznie wymagać dodatkowej identyfikacji (podpis lub PIN), wszystko zależy od konfiguracji nabywcy - wystawcy karty. Podczas prób usunięcia kilku kwot mniejszych niż limit jeden po drugim, należy również aktywować pomocniczy system bezpieczeństwa.

Ale tutaj jest specyfika. Inna grupa naukowców z University of Newcastle z Wielkiej Brytanii powiedziała prawie rok wcześniej, że znaleźli lukę w bezpieczeństwie bezstykowych operacji systemu płatności Visa.

Jeśli poprosisz o płatność nie w funtach szterlingach, ale w innej obcej walucie, limit kwoty nie jest wliczony. A jeśli terminal nie jest podłączony do sieci WWW, maksymalna kwota operacji hakera może osiągnąć milion euro.

Pracownicy systemu płatniczego Visa w praktyce odrzucili wdrożenie takiego hakowania, twierdząc, że systemy ochrony banków odmówią tej operacji. Jeśli wierzysz słowom Taratorin z Raiffeisenbank, terminal kontroluje progową kwotę płatności, niezależnie od waluty, w której została dokonana.

Wniosek

Podsumowując, warto zauważyć, że technologia płatności zbliżeniowych jest w rzeczywistości zamknięta przez doskonałą wieloetapową ochronę, ale to wcale nie oznacza, że dzięki niej środki użytkownika są bezpiecznie przechowywane. Zbyt wiele kart instytucji bankowych jest połączonych z bardzo „starymi” technologiami (pasek magnetyczny, płatność sieciowa bez dodatkowej weryfikacji itp.)

Ponadto wiele zależy od starannej konfiguracji niektórych instytucji finansowych i placówek. Warto zauważyć, że ci ostatni w wyścigu o szybkie zakupy i niewielki procent „porzuconych koszy” bardzo mocno zaniedbują bezpieczeństwo transakcji.